24 apríl 2025 / 10 minút čítania

Ethical Hacking Report 2024: Kybernetické slabiny, ktoré firmy stále opakujú

2820 zraniteľností, z toho 30 % projektov s kritickými chybami. Ethical Hacking Report 2024 ukazuje, že kybernetické riziká sú stále všade – aj tam, kde ich firmy nečakajú.

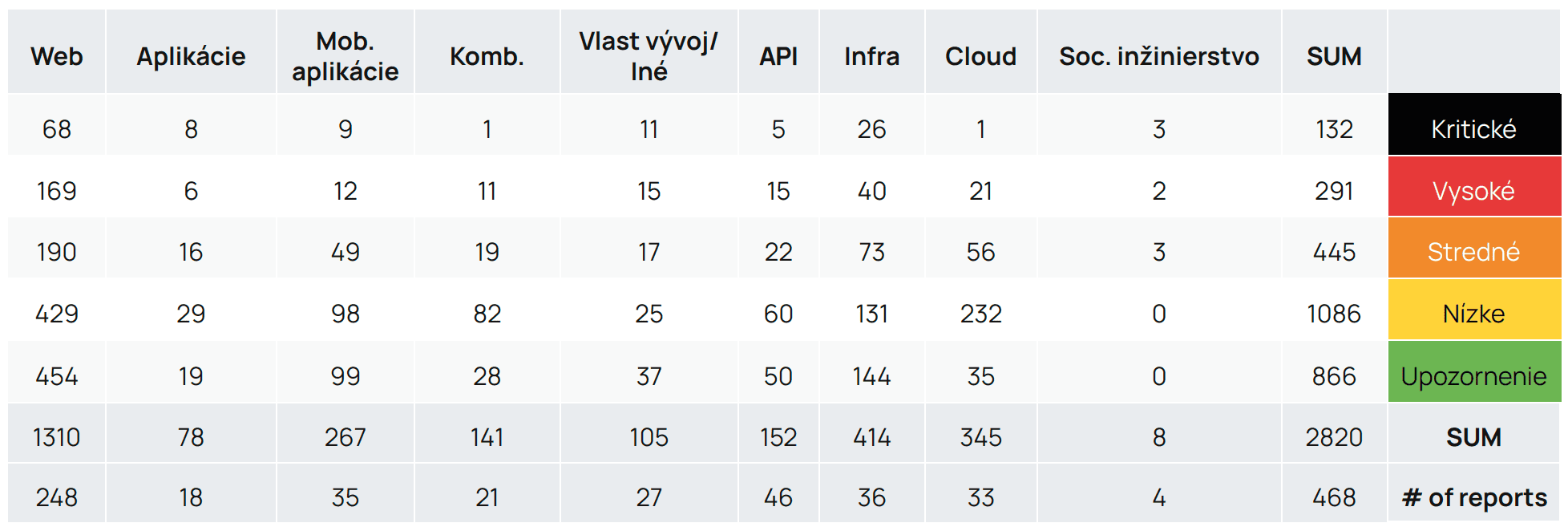

V roku 2024 sme vykonali takmer 500 penetračných testov, ktoré odhalili 2820 zraniteľností naprieč webovými aplikáciami, infraštruktúrou, cloudom aj mobilnými platformami. Tento report ponúka pohľad na stav kybernetickej bezpečnosti tak, ako ho vnímame my – tím certifikovaných etických hackerov, ktorých cieľom je odhaliť zraniteľnosti skôr, než ich zneužijú skutoční útočníci. V Citadelo veríme v bezpečnejší digitálny svet – svet, v ktorom nemajú black hats miesto.

Naše testovanie odhalilo rovnakú nepríjemnú pravdu: kritické zraniteľnosti sú častejšie, ako väčšina očakáva. Na základe viac ako 468 penetračných testov vykonaných v roku 2024 sme u našich klientov identifikovali celkovo 2820 zraniteľností rôznej závažnosti. Kritické zraniteľnosti boli prítomné približne v 30 % všetkých testovaných projektov a takmer každý projekt obsahoval aspoň jednu stredne závažnú zraniteľnosť. V priemere sme v každom testovanom systéme našli šesť slabín. To dokazuje, že organizácie naprieč sektormi stále čelia vážnym bezpečnostným rizikám.

Nasledujúca tabuľka obsahuje prehľad testov, ktoré spoločnosť Citadelo vykonala v roku 2024:

Kliknite SEM a stiahnite si celý náš report.

„Na prvý pohľad môže pôsobiť znepokojujúco, že náš tím v uplynulom roku objavil toľko dier v systémoch našich klientov. Ja to však vnímam inak – dokázali sme odhaliť tisíce slabín skôr, než ich mohli zneužiť skutoční hackeri,“ hovorí Tomáš Zaťko, CEO spoločnosti Citadelo. „Počet kritických zraniteľností navyše klesol o 20 %. To je jasným dôkazom, že iba pravidelné testovanie zabezpečí firmám z rôznych odvetví lepšiu obranu proti kybernetickým útokom.“

Nasleduje prehľad výskytu rôznych typov zraniteľností, ktoré sme identifikovali počas nášho testovania:

Z našich zistení vyplýva, že webové aplikácie, infraštruktúra a cloudové prostredia predstavujú najčastejšie a zároveň najkritickejšie oblasti zraniteľností. Mnohé firmy pritom stále podceňujú základné princípy zabezpečenia – či už ide o správnu konfiguráciu, aktualizáciu systémov alebo riadenie prístupov.

Z hľadiska odvetví dominoval sektor bankovníctva a financií, ktorý tvoril viac ako 56 % všetkých projektov. Nasledovali spoločnosti z oblasti systémovej integrácie, telekomunikácií, softvérového vývoja a energetiky.

V nasledujúcej časti článku sa podrobne pozrieme na konkrétne čísla, typy zraniteľností a opakujúce sa chyby, ktoré by rozhodne nemali zostať bez povšimnutia.

Webové aplikácie: Najčastejší cieľ útokov a najväčší zdroj kritických zraniteľností

Podľa našich dát išlo v roku 2024 o najčastejší typ testovaných projektov a zároveň o segment s najvyšším počtom zraniteľností – vrátane najväčšieho počtu kritických zraniteľností naprieč všetkými kategóriami. Prečo práve webové aplikácie? Podľa nás je to preto, že tieto aplikácie sú verejne dostupné z internetu, a preto sú prirodzene vystavené útokom zvonku. Aké zraniteľnosti sa v týchto technológiách objavujú najčastejšie?

Útoky typu SQL injection sú podľa portálu Statista najčastejšou hrozbou a zároveň hlavným zdrojom kritických zraniteľností pri 23 % webových aplikácií na celom svete. Ďalšími typickými zraniteľnosťami vo webových projektoch sú aj XSS (cross-site scripting), chyby v autentifikácii alebo zlé konfigurácie serverov. Ak sa útočníkom podarí zneužiť kritickú zraniteľnosť, môžu získať prístup k interným systémom, používateľským dátam alebo administrátorskému rozhraniu. Výsledkom môže byť nielen finančná strata, ale aj narušenie dôvery zákazníkov či právne postihy za únik citlivých informácií.

Mobilné aplikácie: Prečo nestačí testovať len serverovú časť

Mobilné aplikácie predstavujú stále rastúcu bezpečnostnú výzvu, najmä vzhľadom na ich široké rozšírenie medzi používateľmi a prístup k citlivým údajom. V roku 2024 sme zaznamenali výrazný nárast počtu zraniteľností pri tomto type projektov.

Analýza mobilných aplikácií často odhaľuje veľké množstvo zraniteľností typu „note“ a „low“, ktoré sa typicky vyskytujú v klientskej vrstve (napr. APK/AAB alebo IPA balíčkoch). Hoci nejde o okamžite zneužiteľné chyby, môžu slúžiť ako vstupný bod pre ďalšie útoky.

Typickými problémami býva nedostatočné šifrovanie dát, slabé overovanie používateľa alebo napríklad nedostatočná ochrana proti reverznému inžinierstvu. Tieto chyby môžu útočníkom umožniť získať prístup k interným API, citlivým informáciám uloženým v zariadení alebo manipulovať s logikou aplikácie.

Aj keď sa v mobilných aplikáciách menej často objavujú kritické zraniteľnosti ako napríklad vo webových projektoch, rozhodne to neznamená, že by boli menej rizikové. Naopak – vzhľadom na to, že sú priamo v rukách koncových používateľov a často pracujú s osobnými údajmi alebo prístupmi k bankovým službám, je dôležité venovať ich bezpečnosti maximálnu pozornosť a pravidelne ich testovať.

Cloudové prostredie: Podceňované riziko a rastúci terč kybernetických útokov

Cloudové projekty sú čoraz častejšou súčasťou IT infraštruktúry firiem, no ich zabezpečenie býva často podceňované.

V roku 2025 sa navyše zabezpečenie cloudových prostredí stáva jedným z najvýznamnejších trendov v oblasti kybernetickej bezpečnosti. Organizácie po celom svete čelia rastúcemu počtu útokov zameraných na cloudovú infraštruktúru, čo vedie k výraznému nárastu investícií do ochrany týchto prostredí. Podľa správy spoločnosti Fortinet plánuje 63 % organizácií zvýšiť svoje rozpočty na cloudovú bezpečnosť v nadchádzajúcom roku, pričom cloudová bezpečnosť momentálne tvorí približne 35 % celkových výdavkov na IT bezpečnosť.

Mnoho organizácií sa však spolieha na základné audity poskytované cloudovými službami v domnienke, že sú dostatočné. Opak je však pravdou – tento mylný predpoklad vedie k prehliadaniu závažných zraniteľností, ktoré môžu zostať dlhodobo neodhalené. V rámci našich testov sme v roku 2024 zaznamenali 345 zraniteľností v cloudových projektoch, čo je významný podiel z celkových 2820 nálezov.

Medzi najčastejšie chyby v zabezpečení cloudu patrí chýbajúca kontrola prístupu, neefektívna implementácia bezpečnostných zásad alebo zle nastavené oprávnenia pre jednotlivé služby a používateľov. Tieto slabiny často otvárajú útočníkom priamy prístup k citlivým informáciám alebo kľúčovým systémom organizácie.

Interná infraštruktúra: Kritické zraniteľnosti v prehliadanej časti firemnej bezpečnosti

Bezpečnosť IT infraštruktúry je taktiež často prehliadanou, no absolútne kľúčovou oblasťou firemného zabezpečenia. Hoci infraštruktúrne projekty tvorili v roku 2024 len 7,7 % všetkých testovaných prípadov, obsahovali druhý najvyšší počet kritických zraniteľností naprieč všetkými kategóriami.

Spoločnosti sa často mylne domnievajú, že uzavretý systém bez pripojenia na verejný internet nie je možné napadnúť, a preto nevenujú zabezpečeniu dostatočnú pozornosť.

Napriek tomu, že je interná infraštruktúra odpojená od verejného internetu, neznamená to, že je naozaj v bezpečí. Útočníci sa do nej môžu dostať napríklad cez infikované koncové zariadenie zamestnanca – stačí úspešný phishing alebo škodlivá príloha a napadnutý notebook pripojený k sieti poslúži ako vstupný bod.

Tento falošný pocit bezpečia často vedie k situáciám, keď sú na interných sieťach nasadené zraniteľné služby, nezabezpečené prístupové body alebo neaktualizovaný softvér. V prípade kompromitácie niektorej časti infraštruktúry hrozí rýchle šírenie útoku naprieč celým prostredím.

Naše testovanie infraštruktúry odhaľuje nielen technické nedostatky, ale aj procesné slabiny – ako napríklad nedostatočné rozdelenie prístupových práv alebo chýbajúci monitoring.

Sociálne inžinierstvo: Najväčšou slabinou firemnej bezpečnosti zostávajú zamestnanci

Sociálne inžinierstvo je jednou z najrozšírenejších a zároveň najpodceňovanejších kybernetických hrozieb. Hackeri často cielia na ľudský faktor – pretože aj ten najlepšie zabezpečený firemný systém sa stáva zraniteľným, ak čo i len jeden zamestnanec klikne na škodlivý odkaz alebo si stiahne infikovanú prílohu. Stačí jeden klik a útočník má otvorenú cestu do firemných systémov.

V roku 2025 sa tento typ útokov stáva ešte sofistikovanejším. Vďaka masovému rozšíreniu veľkých jazykových modelov dnes kyberpodvodníci generujú phishingové e-maily bez gramatických chýb, personalizovane a priamo na mieru konkrétnym obetiam. Zároveň rastie využitie vishingu a smishingu (hlasových a textových podvodov), pri ktorých sa útočníci vydávajú za kolegov, pracovníkov bánk alebo vedenie spoločnosti a kombinujú falošnú identitu s dôveryhodným scenárom.

Aj napriek tomuto trendu sme v roku 2024 zaznamenali pokles záujmu o testovanie sociálneho inžinierstva. e to škoda, pretože naše dáta ukazujú, že práve pri prvotne testovaných organizáciách došlo ku kompromitácii až v 40 % prípadov. Naše štatistiky však zároveň dokazujú, že pravidelným testovaním a cieleným školením možno túto úspešnosť útokov výrazne znížiť – opakovane testované firmy vykazujú dramaticky nižšiu úspešnosť phishingových útokov, často len v jednotkách percent.

Trendy kybernetickej bezpečnosti v roku 2025: Kľúčové riziká a ako im predchádzať

A čo môžeme očakávať od roku 2025? Okrem rastúceho záujmu útočníkov o cloudové prostredia vidíme výrazný nárast záujmu o Threat-Led Penetration Testing a bezpečnostné testovanie veľkých jazykových modelov (LLM).

Testovanie jazykových modelov: Ako chrániť dáta pri využívaní generatívnej AI

Veľké jazykové modely, ako napríklad systémy na báze GPT, sa v roku 2024 stali bežnou súčasťou firemných nástrojov a procesov. Tento rýchly nástup však prináša nové bezpečnostné riziká, na ktoré tradičné testovacie metodiky nie sú pripravené.

Zraniteľnosti spojené s LLM sú odlišné od klasických IT systémov – patrí medzi ne napríklad tzv. prompt injection, keď útočník manipuluje vstupnými údajmi tak, aby model zmenil svoje správanie alebo odhalil informácie, ktoré by za bežných okolností nezverejnil. Ďalším typom rizika je možnosť ovplyvnenia výstupov prostredníctvom cielene upravených trénovacích dát (tzv. data poisoning), čo môže viesť k šíreniu dezinformácií alebo zavádzajúcich odporúčaní.

Naše testovanie týchto systémov sa preto sústreďuje nielen na technickú bezpečnosť samotného modelu, ale aj na spôsob jeho nasadenia, ochranu pred neoprávneným prístupom a zabezpečenie vstupných aj výstupných kanálov. Prvé testy ukazujú, že bez správne nastavených ochranných mechanizmov môžu byť aj bežne používané LLM aplikácie zneužité na získanie citlivých údajov alebo na obídenie interných politík.

Threat-Led Penetration Testing: Simulácia útoku ako regulovaný proces

Threat-Led Penetration Testing (TLPT) predstavuje ďalší vývojový stupeň v oblasti penetračného testovania – najmä vo vysoko regulovaných sektoroch, ako je bankovníctvo alebo poisťovníctvo. V roku 2025 očakávame, že sa TLPT stane kľúčovým nástrojom na overenie kybernetickej odolnosti týchto inštitúcií voči reálnym hrozbám.

Na rozdiel od tradičných penetračných testov vychádza TLPT z aktuálnych spravodajských informácií o hrozbách a simuluje útoky tak, ako by ich realizovala reálna a motivovaná útočnícka skupina. Tento prístup sa opiera o rámce ako TIBER-EU, ktoré stanovujú presnú metodológiu aj požiadavky na koordináciu medzi testovanou organizáciou, bezpečnostným tímom a regulátorom. Zmyslom testu nie je len odhalenie zraniteľností, ale najmä overenie, ako rýchlo a efektívne dokáže organizácia reagovať na sofistikovaný útok.

Citadelo je pripravené podporiť veľké inštitúcie v implementácii TLPT – od plánovania, cez komunikáciu s regulátormi až po samotnú realizáciu testu. Vďaka skúsenostiam s rozsiahlymi bezpečnostnými projektmi a dôrazu na realistické scenáre vieme firmám pomôcť posilniť ich obranu tam, kde na tom najviac záleží.

Zistenia z Ethical Hacking Report 2024 hovoria jasne: žiadna organizácia nie je imúnna voči kybernetickým rizikám. Priemerne šesť zraniteľností na systém – a prítomnosť kritických chýb vo väčšine testovaných prostredí – dokazujú, že kybernetickú bezpečnosť už nemožno vnímať len ako reaktívnu funkciu.

Pravidelné a systematické testovanie je kľúčom k zvládnutiu meniacej sa kybernetickej hrozby v roku 2025. Spoločnosti, ktoré svoje systémy testujú priebežne a prispôsobujú svoju obranu, zaznamenávajú merateľný pokles kritických zraniteľností a výrazne zvyšujú svoju odolnosť voči reálnym útokom.

Chcete vedieť, koľko zraniteľností sa nachádza vo vašom systéme? Ozvite sa nám ešte dnes a premeňte svoje slabiny na výhody!

Ďalšie zaujímavé články

Všetky články

Prihláste sa k odberu nášho newslettera a získajte všetky dôležité novinky v oblasti kybernetickej bezpečnosti a etického hackovania.