11 březen 2024 / 7 minut čtení

Ethical Hacking Report 2023: Nejzranitelnější systémy jsou weby, cloudy a infrastruktura

Během 384 penetračních testů v roce 2023 jsme objevili 2 795 zranitelností. Nejčastěji selhávaly weby, cloudy a interní infrastruktura. Kritické chyby jsme našli i tam, kde to firmy nečekaly. Report přináší konkrétní data, scénáře útoků i doporučení pro rok 2024.

Divíte se, že váš nadřízený neustále řeší, zda je vaše firma odolná vůči kyberútokům a jaké máte plány s NIS2 regulací za zády? Pokud vám toto zní povědomě, čtěte. Vydali jsme totiž nejhodnotnější report pro CISO všech organizací - Citadelo Ethical Hacking Report 2023 a v něm info o 2795 námi nalezených zranitelnostech. Vedou weby, Cloudy a infrastruktura. Po jeho přečtení se už svému nadřízenému divit nebudete.

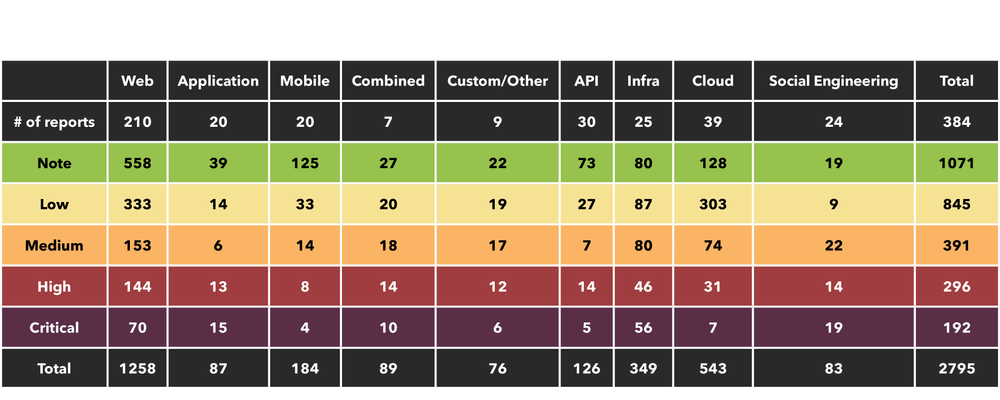

Pojďme pěkně popořádku a podívejme se na základní data, která sbíráme. Na první pohled se mohou zdát obyčejná - počet projektů a zranitelností, jejich typy nebo testované systémy nejsou nic šokujícího, ale tato „obyčejná“ data a jejich sběr nám pomáhají přesně identifikovat slabé stránky vašich firem a používaných systémů. Ke stažení celého reportu klikněte ZDE.

Počet kritických zranitelností minulý rok vzrostl o 4%, přičemž už jen 1 kritický nález značí katastrofální následky při útoku hackera a to ať už v podobě RCE - Remote Code Execution - vzdálenému spuštěním kódu, Eskalace Privilegií nebo dosažení ultimátního cíle při hackování firem, získání role doménového administrátora, kterým se hackerovi otevírají dveře k nekonečným možnostem.

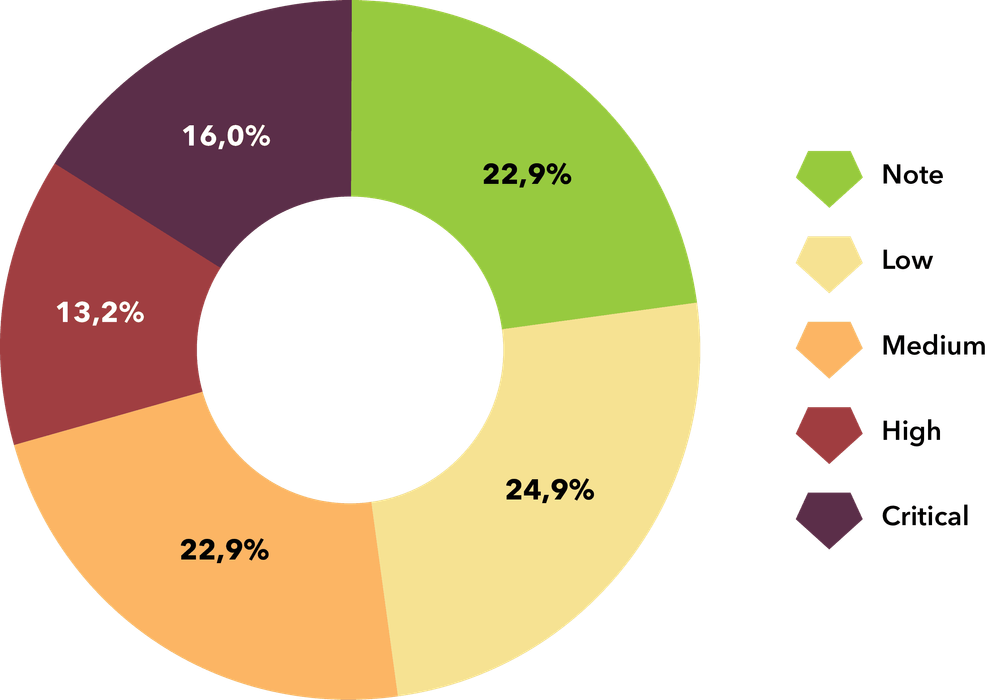

Celkové výsledky za rok 2023

Tabulka znázorňující typy projektů a hodnocení nalezených zranitelností, od note po critical. Celý report stáhnete ZDE.

Reálný dopad těchto čísel umí být ohromující. Při SQL injection umí hacker na webu číst všechny vaše interní údaje. V hacknuté databázi můžete mít uložená hesla, klientská data nebo citlivá data, která jsou následně v “moci” hackera. Toto je jen jedna ze stovek nastíněných možností zneužití hackerem s kritickou zranitelností. Takže vidíte, jsou to „jen čísla“ a statistiky ale my vidíme a chceme abyste viděli i vy, co znamenají a co za nimi opravdu je.

| V roce 2023 jsme provedli 384 simulovaných útoků při kterých jsme našli 2795 zranitelností. Vedou weby, Cloudy a Infrastruktura.

Je velká pravděpodobnost, že když toto čtete, je jeden ze jmenovaných systémů ten, na kterém běží váš byznys, nebo ho jeho prostřednictvím řídíte. Proto je důležité, abyste věděli co naše data ukazují a jaký mají na vás a váš byznys reálný dopad.

WEBY

Pokud je Váš byznys postaven na webu, pak z našich dat vidíte, že je to nejzranitelnější typ systému v rámci počtu nalezených zranitelností vůbec. V rámci simulovaných útoků jsme na webech našli nejvyšší počet kritických zranitelností : 70. Co to znamená v praxi? Výše jsme již zmiňovali RCE, další velmi ohrožující možností je scénář tzv. SQL injection, kde umí hacker číst vaše interní údaje v napadené databázi – v ohrožení jsou i klientská data, hesla nebo citlivé informace. Nutno podotknout, že tak jak umí hacker číst a mít přístup k datům v databázi, také je umí a může vymazat.

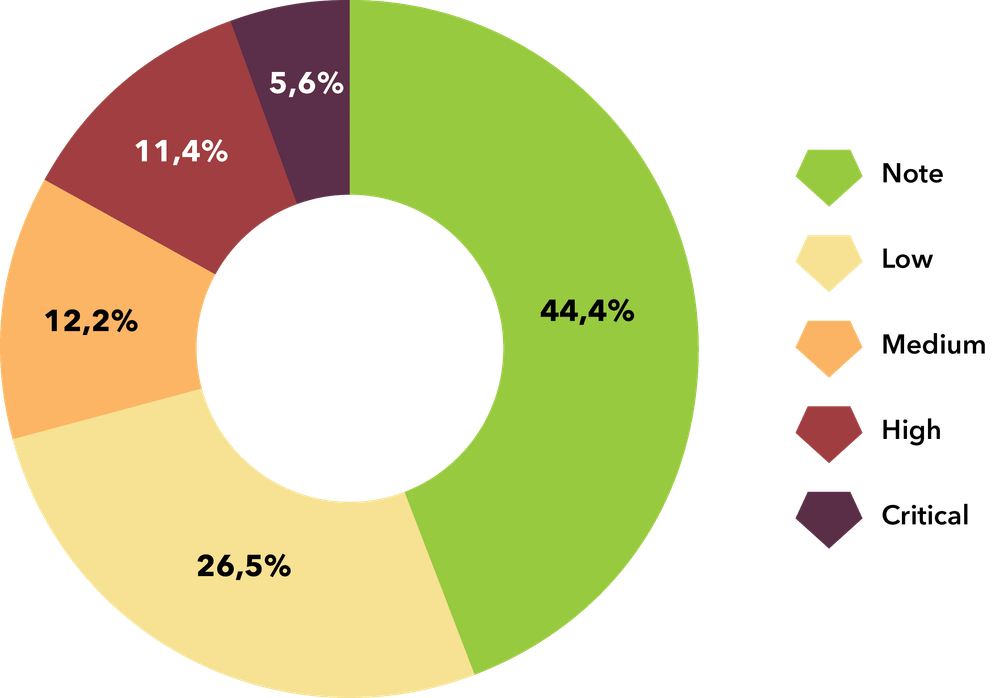

Zranitelnosti ve WEBOCH:

Typy nalezených zranitelnosti od note po critical ve webech.

Jelikož web může být veřejně přístupný, jeho zranitelnost nebo možnost útoku je několikanásobně dostupnější a s tímto rizikem narůstá i šance na zneužití. Problém je často ukotven již při vývoji webu, kdy myšlenka na Security Best Practices je něco, s čím se absolutně nepočítá. Tento fakt následně otevírá dveře hackerům, pro různé typy zneužití stránek – generování slevových kódů do nekonečna nebo zneužití nákupních košíků, kde jsou útočníci schopni nakupovat zdarma nebo získat data o nakupující. Možností je opravdu mnoho, záleží na kreativitě hackera.

CLOUDY

Pokud je Váš byznys postaven na Cloudu, z našeho reportu vychází, počtem nalezených zranitelností, jako druhý nejzranitelnější typ systému. Jedna z nejhorších situací v Cloudovém systému je Eskalace Privilegií, t.j. zneužití jedné role uživatele v systému pro úplně jiné účely a se zcela jinými pravomocemi, přičemž cílem je dostat se znovu na nejvyšší možný level moci a to je ekvivalent doménového administrátora, který spravuje celou síť a může povolit přenos dat, zpřístupnit jakékoli potřebné informace hackerovi, nebo si z této pozice sám schválí transakce či přenos citlivých dat. V této pozici se hackerově kreativitě meze opravdu nekladou.

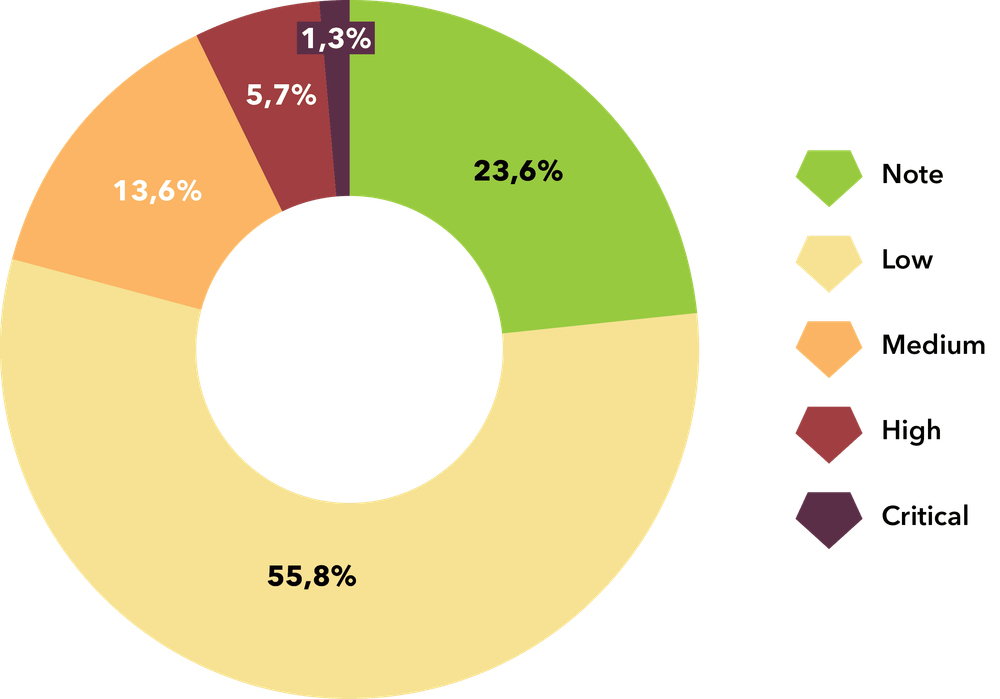

Zranitelnosti v CLOUDECH:

Typy nalezených zranitelnosti od note po critical v Cloudech.

V Cloudu je vysoká šance nalezení zranitelností z toho důvodu, že se v něm nachází velmi mnoho možností nastavení rolí a systému celkově, které jsou bohužel velmi málo udělovány a řazeny podle Security Best Practices, což nám následně poskytuje mnoho možností a kroků, které umíme zneužít.

INTERNÍ INFRASTRUKTURA

Při interní infrastruktuře je kladen malý důraz na potřebu kyberzabezpečení, jelikož se počítá s tím, že do dané infrastruktury mají přístup pouze zaměstnanci a tím pádem v ní nacházíme spoustu děr a větší množství zranitelností. Je potřebné si uvědomit, že tak jako my - etičtí hackeři, se do interní infrastruktury umí dostat i black-hat hacker (např. phishingem), který si pak nebude umět vybrat, co dříve zneužít.

Zranitelnosti v INFRASTRUKTUŘE:

Typy nalezených zranitelnosti od note po critical v Infrastrukturě.

Pokud je váš byznys postaven na infrastruktuře – interní nebo externí, je to počtem nalezených zranitelností jeden z TOP 3 nejzranitelnějších systémů. Podobně jako u Cloudu, nejhorší scénář je tvz. Eskalace Privilegií na doménového administrátora, což může znamenat úplnou kompromitaci interní sítě. Běžná situace je, kdy útočník prostřednictvím ransomware zašifruje získaná data klíčem a je ochoten je za nemalou částku prodat klientovi nazpět. Jako běžná taktika vydírání je výhružka zveřejnění citlivých dat, pokud klient nezaplatí požadovanou částku.

Ve většině případů je kompromitace způsobena typem zranitelnosti, která je jednoduchá a nedá black-hat hackerovi mnoho námahy. Proto klademe velký důraz i na menší zranitelnosti, protože i vícero těchto méně závažných může útočník řetězit do neméně destruktivní kombinace, která umí být ekvivalentem kritické zranitelnosti a kterou útočník zneužije v extrému až ke kompletnímu převzetí moci nad cílovým systémem společnosti.

Není to vždy pouze systém, který není dostatečně zabezpečen a proto nám nedá neupozornit na lidský faktor, který vedl a stále vede jako nejúspěšnější vektor útoku black-hat hackerů. Oproti roku 2022 nám narostla poptávka po testování sociálního inženýrství o 4,5%, což rádi vidíme, ale víme, že je to velmi malé číslo v porovnání s tím, jak často se tyto typy útoků u firem vyskytují.

| Více než 40 % obětí vpustí naše etického hackera nevědomě do firemní sítě.

Z tohoto důvodu vzděláváme pomocí Zaměstnaneckých tréninků a je-li budget větší, komplexně zastřešujeme tzn. Red Teaming, jehož obsahem je:

- OSINT

- Externí útok Infrastruktury a Sociální Inženýrství (Phishing, Vishing, Smishing, Baiting, atd.)

- Útok infrastruktury s fyzickým přístupem (rozhozené USB po firmě s virem kt. umožní přístup do sítě)

- Fyzický průnik do budovy

Následně se všemi nasbíranými informacemi se snažíme dosáhnout co nejhoršího scénáře.

| Red Teaming se stal nedílnou součástí testování ofenzivní bezpečnosti.

Samozřejmě. Všem těmto situacím a zranitelnostem se dá předejít a to tím, že byznys a klienti porozumí důležitosti rozdílu toho, pokud je nejprve hackne etický hacker a přesně označí díry v kyber zabezpečení a následně vědí, co je třeba zajistit. Než když první šanci dostane black-hat hacker. Vždy aplikujeme zlatý standard, následný re-test, který ověří aplikované opatření a „záplatované“ díry v kyberbezpečnosti, aby byznys a klienti mohli klidně spát.

Celý report stáhnete ZDE.

Chcete vědět, kolik zranitelností se nachází ve vašem systému? Kontaktujte nás ještě dnes a proměňte své slabiny ve silné stránky!

Další zajímavé články

Všechny články

Přihlaste se k odběru našeho newsletteru a získejte všechny důležité novinky v oblasti kybernetické bezpečnosti a etického hackování.